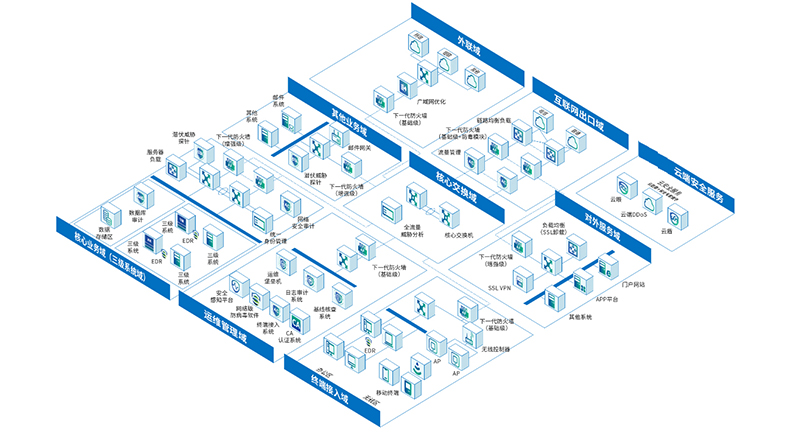

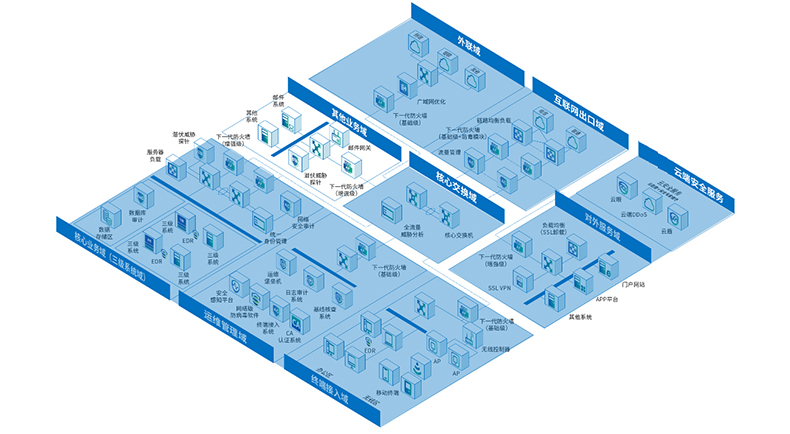

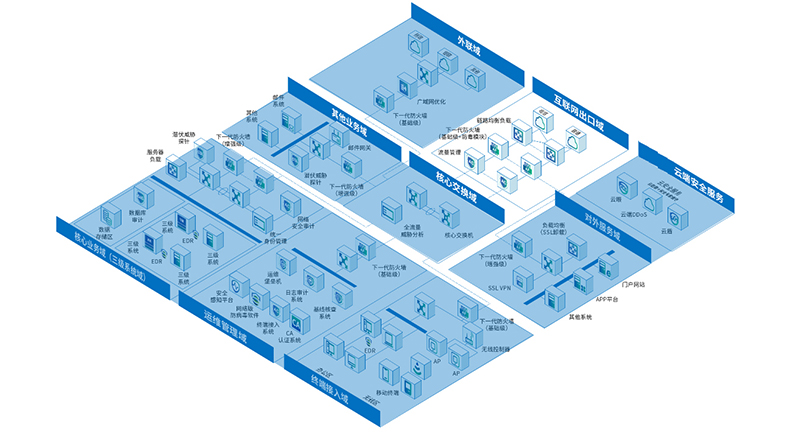

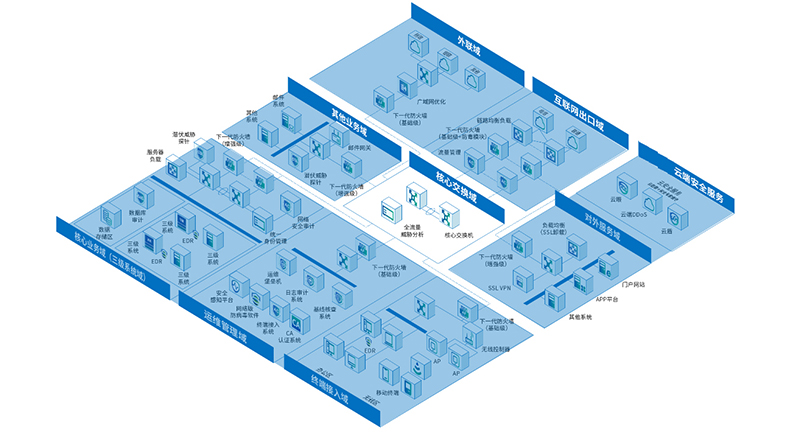

安全区域边界

边界防护是第一道防线,所有的访问内部应用数据均会通过网络边界进入到内部网络。针对新的边界安全威胁,边界访问控制成为基本的安全措施,防火墙作为边界设备应当更加智能化、联动化。可实现功能:

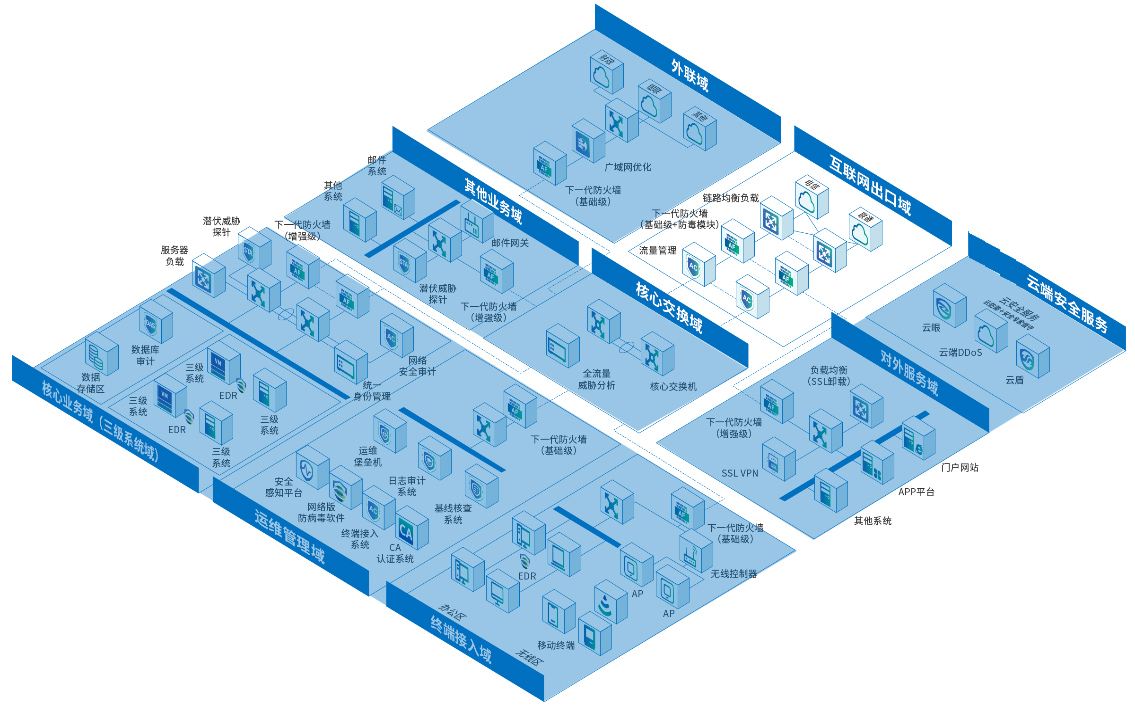

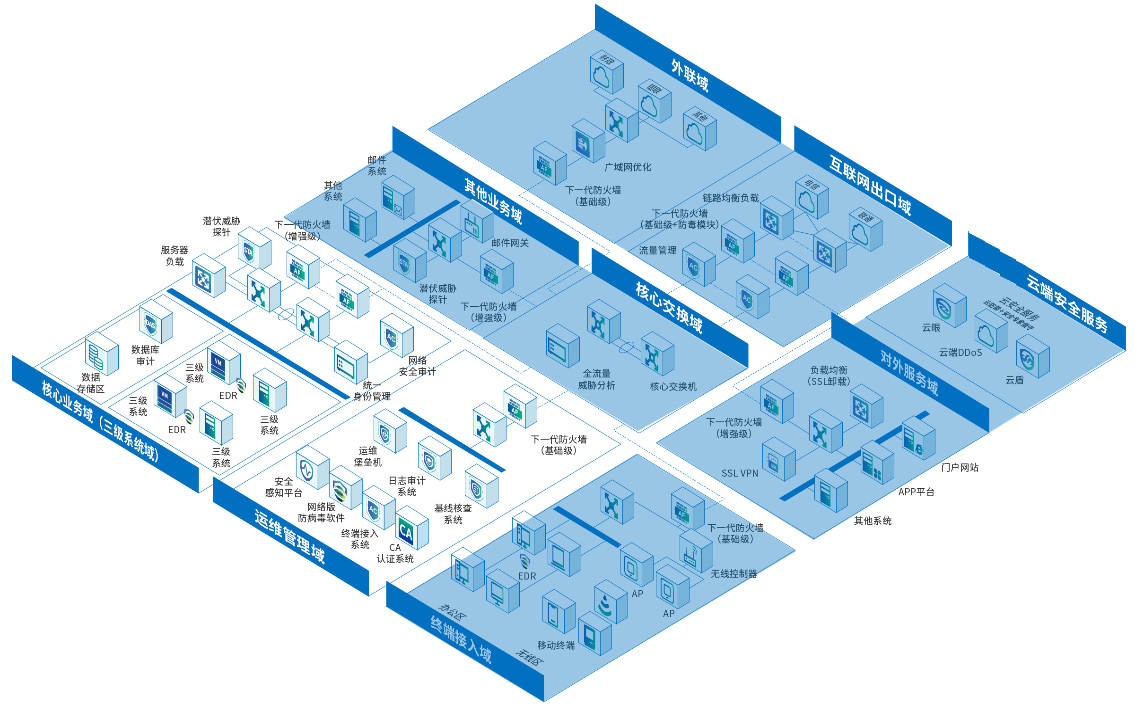

防火墙一般部署在各个安全区域边界,在互联网接入边界、安全管理区边界、核心业务区边界均建议部署防火墙设备,设置严格的访问控制规制,定期进行测量的检测和优化。

一些行业的特定应用,其业务系统处理大量核心敏感数据,且跟其他网络进行频繁的业务数据交换,但一旦被存在恶意人员利用进行端口攻击、非授权访问等安全风险。为了保障核心业务数据安全,在设计中不能与其他网络直接互联。

为了保障数据信息实时传递的同时,实现强逻辑安全隔离,需要采用安全信息交换系统,也就是网闸,保障内外网安全隔离和适时的数据交换。可实现:

网闸的不同部署:

数据库安全同步部署方式

文件安全交换部署方式

随着信息化发展,网络攻击活动愈加频繁,而造成的破坏性越来越大,仅靠防火墙这样的边界设备实现网络防攻击已经远远不能满足要求,所以通过部署入侵防御设备对网络攻击行为进行检测与阻断,并及时报警和产生报告非常重要。

入侵防御系统支持在线部署和旁路部署,采用串接方式部署在防火墙和核心交换机之间,能有效检测和阻断入侵攻击。

近年来,具备国家和组织背景的新型网络攻击日益增多,其中最为典型的为APT攻击,而APT攻击采用的攻击手法都是未知漏洞、未知恶意代码等,那已知模式检测的IDS、IPS在无法预知攻击特征、攻击行为模式。APT攻击针对的往往是政府、企业、金融等关键应用系统,使单位安全面临严峻挑战。

通过部署专业的APT检测设备,实现对新型网络攻击行为的发现、分析、追溯。实现功能:

APT攻击测试旁路部署在核心交换机上,对用户网络中的流量进行全量检测和记录,所有网络行为都将标准化的格式保存于数据平台,云端威胁情报和本地文件威胁器分析结果于本地分析平台进行对接,为用户提供基于情报和文件检测威胁发现与溯源能力。

大多数企业构建时开放式网络,开放式网络带来了便捷性,但是开放的内部网络严重影响到企业IT稳定运性和数据安全。为了防止企业网络资源不受非法终端接入引起的各种威胁,需要采用技术手段保障终端入网的安全可信。

通过网络层的非授权连接行为管控可以通过网络安全准入系统进行控制,可实现:

网络安全准入系统采用旁路部署,通过监听发现和评估那些终端入网符合遵从条件,判断哪些终端允许访问核心资源。不符合会被拦截要求认证,达到合规入网的管理规范要求。

互联网的开放性、交互性、延伸性为人们快速获取知识、即时沟通和跨地域交流提供了极大的方便,同时互联网的虚拟性业务也为单位和个人带来巨大的安全隐患,如果不对单位的互联网访问行为加以控制,将导致单位的数据、业务面临安全风险。

终端的非法外联可以通过终端安全系统或者采用专业的上网行为管理设备进行控制,可以对终端的外联端口进行检测和阻断,通过在网络出口进行安全策略的配置,限制单位用户的外联访问行为。

上网行为管理系统可以串接和旁路镜像部署在单位的出口。

当前病毒的产生速度、种类、危害程度已经发生了巨大的改变,对于混合型病毒和未知病毒更加难以防范,而病毒一旦进入内部网络植入系统,往往对单位造成的危害不可估量,因此在网络边界入手,及时检测出病毒,切断传播路径。

现在的UTM设备和下一代防火墙都具有的AV(防病毒)模块,能在网络重要节点发挥作用,或者采用专业的反病毒网关,在网络边界进行病毒的检测和阻断。

为实现病毒的实时阻断,在广域网接口 串接UTM或者下一代防火墙,开通AV模块,或者串接专业的防病毒网关,在网络层检测和阻断病毒。

安全技术措施并不可能万无一失,一旦发生网络安全事件,需要进行事件的追踪与分析。需要在网络边界、重要的网络节点进行流量的采集和检测,并进行基于网络行为的审计分析,从而及时发现异常行为。同时《中华人民共和国网络安全法》也规定安全审计日志的最少保存周期。。

网络安全审计系统通过镜像核心交换机端口的数据流量,可对整个网络的流量进行审计分析,对用户的行为进行审计。

包括:

网络安全审计系统通过旁路的方式部署在核心交换机,通过分析网络流量进行用户行为的分析审计。

Copyright © 2021 上海合联电子科技有限公司 All Rights Reserved 沪ICP备05001494号-3

Copyright © 2021 上海合联电子科技有限公司 All Rights Reserved 沪ICP备05001494号-3